Redmine Kubernetes'te - Bölüm 2: Redmine Kurulumu

Bu, Redmine'ın Kubernetes'e dağıtılması hakkında yapılan serinin ikinci bölümüdür. Bu makalede, güvenilir bir Redmine kurulumunun nasıl dağıtılacağına dair talimatlar sunulacaktır.

Yeniden Sayma Bölüm 1

Artık Kubernetes üzerinde Redmine'in kurulumunu sabırsızlıkla bekliyor olmalısınız. Sonuçta, bunun için geldiniz, değil mi?

Kubernetes'te Redmine - Bölüm 1: Ortamı Hazırlama yazısında, kümeniz içinde internet isteklerini yönlendirmek için bir bileşen olan Ingress Controller'ı kurduk ve redminek8s.ddns.net adında bir DNS alanı oluşturduk. Şimdi sadece HTTPS'i yapılandırmamız gerekiyor ve Redmine'i dağıtmaya hazırız.

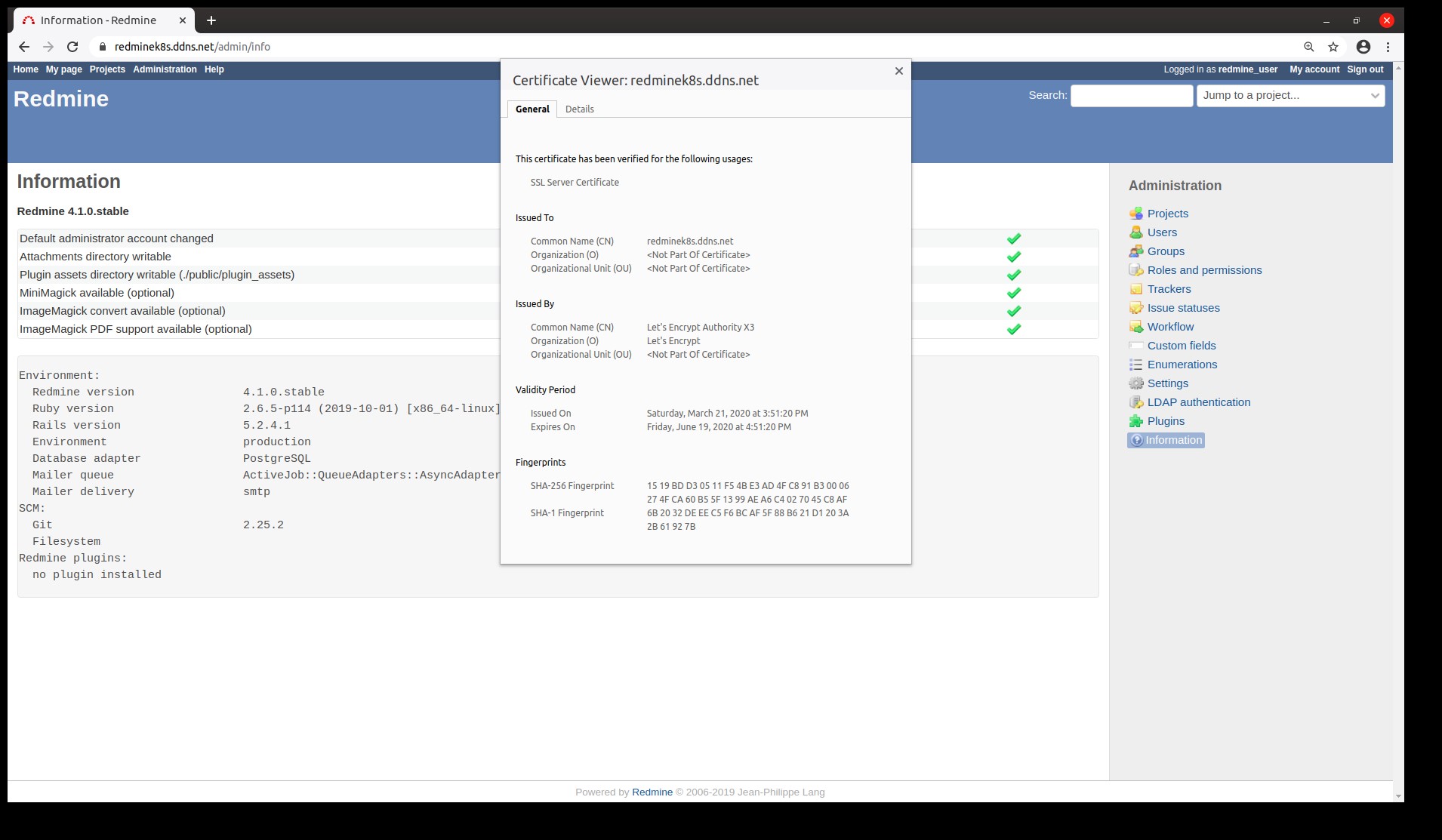

cert-manager ile HTTPS

Redmine'i HTTP olarak kullanabilirdik, ancak HTTPS artık web siteleri için standart haline geldi, hatta HTTPS kullanılmayan bir web sitesinde güvenlik sorunu olduğunda çoğu tarayıcı sizi uyarır.

Genellikle HTTPS'i etkinleştirmek basit bir görev değildir, çünkü bir sertifika satın almanız ve bunu sitenize yüklemeniz, belirli bir süre sonra yenilemeniz ve süreci tekrarlamanız gerekmektedir. Cert-manager, tüm bunları otomatikleştirir, sertifikaların yenilenmesini bile yapar ve hatta ücretsiz sertifikalar alır. Daha fazla bilgi için bu sitelerine bakabilirsiniz, ancak aşağıda bilmeniz gereken her şeyi açıklayacağım.

cert-manager'ı Yükleyin

Kümenize cert-manager'ı yüklemek için aşağıdaki adımları uygulayın:

helm repo add jetstack https://charts.jetstack.io && helm repo update

helm install cert-manager jetstack/cert-manager --set installCRDs=true

Önce cert-manager'ın bulunduğu depoyu eklersiniz, ardından en son sürümünü kurarsınız.

Sertifika Yetkilisi ile Bağlantı Kurun

Şimdi cert-manager'ın seçtiğimiz Sertifika sağlayıcısına bağlanmasını yönlendirmemiz gerekiyor. Ücretsiz bir sertifika yetkilisi olan LetsEncrypt'i kullanacağız. İlk olarak bu dosyayı oluşturun (gerçek bir e-posta adresiyle <your-email-address> yerine geçtiğinden emin olun) ve cluster-issuer.yaml olarak adlandırın

apiVersion: cert-manager.io/v1alpha2

kind: ClusterIssuer

metadata:

name: letsencrypt

spec:

acme:

server: https://acme-v02.api.letsencrypt.org/directory

email: <your-email-address>

privateKeySecretRef:

name: letsencrypt

solvers:

- http01:

ingress:

class: nginx

Ardından bunu kümenize uygulayın

kubectl apply -f cluster-issuer.yaml

Tebrikler! Yukarıdaki dosya, yazdığımız ve kümeye uyguladığımız ilk Kubernetes yapılandırmasıdır. LetsEncrypt'e nasıl bağlanacağını gösterdiğini fark etmiş olabilirsiniz, ancak aynı zamanda 1. Bölüm'de oluşturduğumuz Ingress Controller'ı da tanımlar (Sonunda class: nginx) Bu tür bir yapılandırmada bazı özelliklerin diğerlerine bağımlılığını göstermek için bazı satırlar boşluklarla ayrılmıştır. Dosyanın düzgün şekilde okunup uygulanması için bu boşlukları koruyun.

Şimdi kümeniz HTTPS özelliğine sahip. Bir uygulama kurduğumuzda HTTPS ile çalışmasını talimat verebilir ve voilà! Sertifika alma süreci otomatik olarak arka planda gerçekleştirilecektir.

Redmine Kurulumu

Bu, hepimizin beklediği şey. Redmine'ı birkaç farklı şekilde kurabiliriz, ancak en uygun olanı Helm kullanmaktır. Daha önce yaptığımız gibi, öncelikle Redmine'ın bulunduğu depoyu ekliyoruz.

helm repo add bitnami https://charts.bitnami.com/bitnami && helm repo update

Ancak bu sefer hemen kurmak yerine, Redmine'ın sahip olmasını istediğimiz bazı özel davranışları belirtmek için bir yapılandırma dosyası oluşturacağız.

Tüm yapılandırmaları kendi bölümlerine ayıracağız, ancak hepsini aynı dosyaya, birbirinin ardına koyacaksınız. Dosyayı values.yaml olarak adlandırın.

Tüm Helm uygulamaları, uygulamaya yapılabilecek tüm olası yapılandırmaları içeren bir values.yaml dosyasına sahiptir. Kendi values.yaml dosyamızı oluşturduğumuzda istediğimiz değişiklikleri tanımlarız. Dosyamıza dahil etmediğimiz herhangi bir değer, varsayılan dosyada olduğu gibi bırakılır.

Tüm varsayılan değerler ayrıca helm uygulama sayfasında da bulunabilir, https://hub.helm.sh/charts/bitnami/redmine. Hadi gidin ve tüm yapılandırmaları kontrol edin.

İlk Yönetici Kullanıcısı

Redmine Kullanıcı Adı: adminUser

Redmine Şifresi: <benim-şifrem>

Bu adım, gereklilik kadar anlaşılması kolaydır. Bu, Redmine'daki ilk kullanıcımızdır ve ilk kez giriş yapmak için kullanacağımız kullanıcıdır.

Redmine kurulduğunda, bu kullanıcıyla yeni kurulumunuzu yapılandırmak için erişebileceksiniz.

PostgreSQL Veritabanı

Varsayılan olarak, Helm kurulumumuzun bir mariadb veritabanının oluşturulmasını gerektirecektir. Bunun yerine kurulumumuzu PostgreSQL kullanacak şekilde yapılandıracağız. Ayrıca bu veritabanına erişmek için en az bir şifre eklemeniz gerekmektedir, aşağıda görebileceğiniz gibi

databaseType: postgresql

mariadb:

enabled: false

postgresql:

enabled: true

postgresqlDatabase: Redmine

postgresqlUsername: Redmine

postgresqlPassword: <bazı-güvenli-şifre>

Kurulumumuza açıkça belirtmemiz gerekiyor ki MariaDB'nin PostgreSQL veritabanı yapılandırmasıyla birlikte kurulmasını istemiyoruz.

DNS adı yapılandırması

Aşağıdaki yapılandırma, Bölüm 1'de yaptığımız DNS yapılandırmasının diğer tarafıdır. Görebileceğiniz gibi, HTTPS'nin arkasındaki protokol olan TLS'yi etkinleştiriyor ve DNS kaydı oluştururken kullandığımız ana bilgisayar adını ayarlıyoruz:

ingress:

enabled: true

certManager: true

hostname: redminek8s.ddns.net

tls: true

annotations:

kubernetes.io/ingress.class: nginx

cert-manager.io/cluster-issuer: letsencrypt

Ayrıca, son iki satırda uygulamamızı Ingress Denetleyici ve önceden oluşturduğumuz Küme İhraç Edici ile bağlıyoruz.

Şimdi özel yapılandırmamızla Redmine'ı dağıtabiliriz:

helm install Redmine -f values.yaml bitnami/redmine

Bu satır, daha önce kullandığımız diğer helm install satırlarına benzer, ancak bu sefer özel bir values.yaml sağlıyoruz. Bu, herhangi bir Helm uygulamasını özelleştirmenin yoludur.

Hala biraz daha sabıra ihtiyacımız var, çünkü uygulamanın oluşturulması biraz zaman alır. Uygulama konteynerlerinizin durumunu kontrol etmek için bu komutu çalıştırabilirsiniz:

kubectl get pods --watch

Komut, aşağıdakine benzer bir şey döndürecektir:

NAME READY STATUS RESTARTS AGE

. . .

redmine-999c68dd9-x7h2k 1/1 Running 0 6m40s

redmine-postgresql-0 1/1 Running 0 6m40s

Her iki konteynerin durumu Running ve tümünün hazır 1/1 olduğu duruma kadar beklemelisiniz, ki benim durumumda yaklaşık 6 dakika sürdü.

Şimdi her şey hazır, tarayıcıyı açabilir ve yeni dağıtımımıza gidebiliriz:

Redmine hazır

Sonuç

Kubernetes, uygulamaları dağıtmak için karmaşık bir araçtır, ancak Helm'in yardımıyla (kasıtlı bir kelime oyunu yok) bu karmaşıklığı aştık ve güvenilir bir Redmine kurulumu gerçekleştirdik.

Bu nasıl yapılırın özetini aşağıdaki git repo'da bulabilirsiniz: https://github.com/lcofre/redmine-on-k8s. Takılırsanız dosyalarınızla karşılaştırabilirsiniz.

Karmaşık veya açıklama bulut özgü olduğu için bazı kavramları tartışmadan çıkardık. Bunlar arasında uygulamanızın Canlılık ve Hazır olma durumu, gelen postaların yapılandırması ve daha fazla yükü işlemek için ölçeklendirme bulunur. Lütfen ilginizi çeken konuları aşağıya bildirin, böylece gelecekteki bir nasıl yapılarda tartışabiliriz.

Redmine yükseltmesi için en iyi seçenek? Kolay.

Mükemmel proje planlama, yönetim ve kontrol için güçlü araçları tek bir yazılımda edinin.